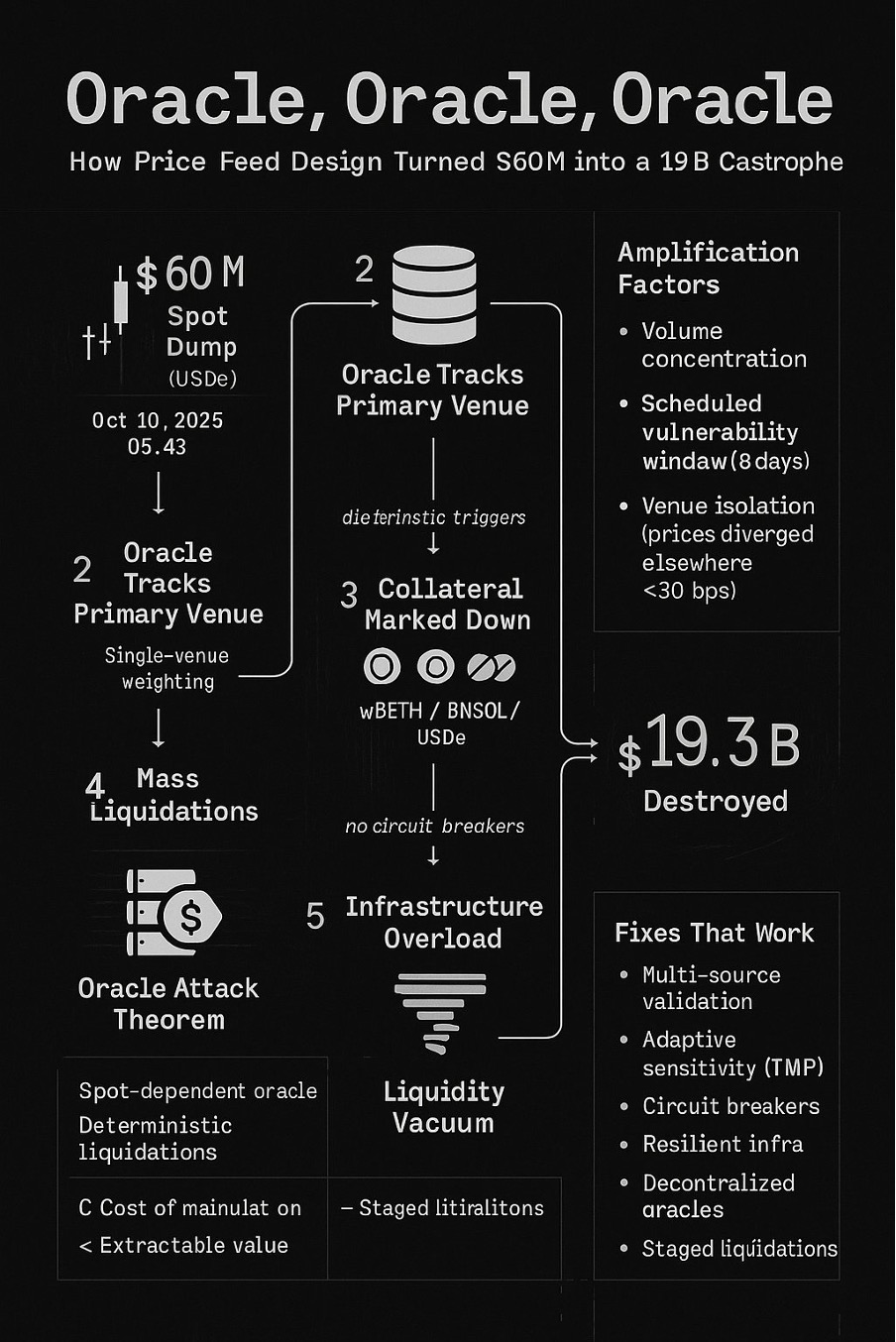

2025年10月10日至11日,6000万美元的市场抛售导致193亿美元的市值蒸发。这并非市场崩盘,也并非对合法受损仓位的逐级追加保证金通知,而是预言机故障。这并不是什么新鲜事。自2020年2月以来,同样的攻击模式已被成功利用,数十起事件给行业造成了数亿美元的损失。2025年10月的事件规模是此前最大规模预言机攻击的160倍——这并非因为技术复杂,而是因为底层系统在保持相同基本漏洞的同时进行了扩展。五年来代价高昂的教训被忽视了。本分析将探讨其中的原因。

预言机困境:敏感性与稳定性

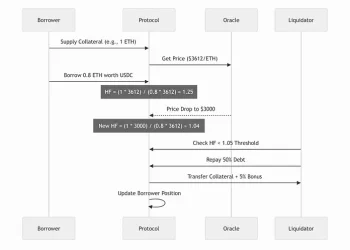

每个杠杆平台都面临一个基本挑战:如何准确定价抵押品并防止操纵?

过于敏感→操纵攻击 过于稳定→错过真正的损害

2025年10月,我们选择了敏感度。预言机忠实地追踪了现货价格,6000万美元被大量抛售,实时减记抵押品,引发了大规模清算。整个系统完全按照设计运行。

该设计存在严重缺陷。

我们拒绝看到的五年模式

在分析 2025 年 10 月之前,请先了解这一点:我们以前也经历过这种情况。

蓝图(2020-2022)

2020 年 2 月:bZx(35 万美元 + 63 万美元)单一来源预言机。Uniswap 的 WBTC 价格被闪电贷操纵。总供应量的 14.6% 被转移用于操纵 bZx 所依赖的喂价。

2020年10月:Harvest Finance(2400万美元被盗,5.7亿美元挤兑)七分钟。5000万美元闪电贷。操纵Curve稳定币价格。引发基础设施崩溃和流动性撤离,其严重程度远超最初的盗窃案。

2020 年 11 月:Compound(清算金额达 8900 万美元)的 DAI 在 Coinbase Pro 上飙升至 1.30 美元——其他任何地方都无法与之匹敌。Compound 的预言机以 Coinbase 为基准。用户根据一家交易所一小时内的价格进行清算。操纵深度为 30 万的订单簿需要 10 万美元。

2022年10月:Mango Markets(1.17亿美元)初始资本500万美元。在多个平台将MNGO代币价格上涨2394%。以高额抵押品借入1.17亿美元。利用窃取的治理代币为自己投票,获得4700万美元的“漏洞赏金”。CFTC首次针对预言机操纵的执法行动。

共同点

每次攻击都遵循相同的逻辑:

- 识别 Oracle 对可操作源的依赖

- 计算:操作成本<可提取价值

- 执行

- 利润

2020 年至 2022 年:41 次预言机操纵攻击导致 4.032 亿美元被盗。

行业反应:碎片化、缓慢、不完整。大多数平台仍在使用冗余不足的、以现货为主的预言机。

然后是2025年10月。

Oracle 故障剖析:2025 年版

2025 年 10 月 10 日,上午 5:43:6000 万美元被投入现货市场。

在合理设计的预言机中:影响最小,由多个独立来源吸收。

在这个神谕中:灾难。

6000 万美元现货抛售 → Oracle 降低抵押品价格(wBETH、BNSOL、USDe)→ 大规模清算 → 基础设施超载 → 流动性真空 → 193 亿美元被摧毁

放大系数

- Mango Markets(2022 年):操纵 500 万美元 → 提取 1.17 亿美元(23 倍)

- 2025 年 10 月:6000 万美元操纵 → 193 亿美元销毁(322 倍)

这并不是因为复杂程度,而是因为同样的脆弱性在机构层面也存在。

重量分配问题

预言机严重依赖主要交易场所的现货价格。当一个交易场所的交易量占主导地位时:

- 高交易量表明价格发现发生在那里(似乎是合理的)

- 但集中精力会导致操纵脆弱性(是致命的)

- 仅使用内部价格会形成自我参照循环(使问题更加复杂)

一位分析师的观察抓住了其中存在的逻辑缺陷:“由于该交易所拥有最大的 usde/bnsol/wbeth 交易量,即使基于预言机权重,它也应该参考现货价格。”

这种直觉——相信最大的市场——在五年来的预言机攻击中已经摧毁了数十亿美元。交易量集中度并非价格准确性的证据,而是操纵机会的证据。

预定的漏洞窗口

Oracle 方法论更新在实施前八天公布。攻击者已经:

- 已知的 Oracle 依赖项

- 可预测的过渡时间

- 八天定位和准备

之前的预言机攻击利用了现有的漏洞。2025 年 10 月的攻击利用了预言机方法之间的转换——这一漏洞之所以存在,是因为在实施之前就宣布了改进。

场地隔离测试

最明显的证据是这是预言机故障,而不是资产减值:

主要交易所:USDe 价格为 0.6567 美元,wBETH 价格为 430 美元其他场所:<30 个基点偏差链上池:影响最小

正如 Ethena 的 Guy 所指出的:“在整个活动期间,有超过 90 亿美元的按需稳定币抵押品可供立即赎回”。

预言机来源交易所的价格剧烈波动,而其他地方的价格却保持稳定。预言机报告了被操纵的价格。系统根据市场上其他地方不存在的价格进行了清算。

这就是 Compound 2020 的模式:孤立的场地操纵、忠实的报道、系统性的破坏。

基础设施级联

分析师 agintender 确定了放大机制:

“级联清算导致服务器忙于处理数百万请求。做市商无法及时出价,导致流动性真空。”

这就是 Harvest Finance 的大规模模式。攻击触发清算的速度超过了基础设施的处理速度。做市商无法应对。流动性消失。这种连锁反应自我强化。

在 Harvest 的基础设施于 2020 年 10 月崩溃之后(随着用户逃离,TVL 从 10 亿美元跌至 5.99 亿美元),教训显而易见:预言机系统必须在压力事件期间考虑基础设施容量。

2025 年 10 月证明我们没有吸取教训。

敏感性权衡:两种方法,一场灾难

Ethena 的 Guy 阐述了核心设计挑战:预言机必须区分暂时性错位(市场噪音)和永久性损害(实际损失)。

2025 年 10 月出现了两种反应:

高灵敏度方法(失败的交换)

- 实时现货价格

- 快速的市场反应

- 结果:190亿美元的连锁效应

这是 bZx/Harvest 的方法:信任现货市场,被操纵摧毁。

高稳定性方法(DeFi 幸存者)

- 硬编码 USDe = USDT

- 忽略暂时性脱位

- 结果:无清算

这是矫枉过正。比失败好,但并非最佳选择。

业界有五年的时间来制定细致入微的解决方案。我们既没有找到最优方案,也没有找到可接受的方案——我们陷入了两个极端,而机构规模最终选择了灾难性的方案。

预言机攻击定理:现已得到实证验证

定理:在任何杠杆系统中:

- Oracle 价格主要取决于可操纵的现货市场

- 清算触发因素是确定性的

- 基础设施有容量限制

然后:操作成本<通过级联可提取的价值

反复论证证明:

- bZx(2020 年 2 月):Uniswap 操纵 → 35 万美元 + 63 万美元被提取

- 收获(2020 年 10 月):曲线操纵 → 2400 万美元被盗 + 5.7 亿美元银行挤兑

- Compound(2020 年 11 月):Coinbase 操纵 → 8900 万美元清算

- Mango(2022 年 10 月):多场地操纵 → 提取 1.17 亿美元

- 2025年10月:主要场地操纵 → 193亿美元损失

随着系统规模线性增长,损害呈指数级增长。操纵成本大致保持不变(由场地流动性决定),但可提取价值会随着系统总杠杆率的增长而增长。

2025 年 10 月将以前所未有的规模验证该定理。

Oracle 设计原则:我们应该吸取的教训

1. 多源验证

切勿依赖单一场所价格,尤其是来自你自己的订单簿。这是 2020 年 2 月 bZx 的教训。正确的预言机设计需要:

预言机价格 = 加权平均值:– 多个场所价格(40%)– 链上流动性池(30%)– 包装资产的转换率(20%)– 时间加权历史价格(10%)

权重比独立性更重要。如果你能用合理的资本同时操纵所有信息来源,那么你只有一个信息来源,而不是多个。

2. 自适应灵敏度

预言机应该根据市场情况调整敏感度:

- 正常市场:对价格变化的敏感度更高

- 波动的市场:通过时间加权提高稳定性

- 极端举措:熔断机制和健全性检查

时间加权平均价格 (TWAP) 预言机在 2020 年闪电贷攻击后被广泛采用,旨在防止单笔交易操纵。然而,2025 年 10 月的预言机却实时响应了现货价格,仿佛之前的五年从未发生过一样。

3. 基础设施弹性

Oracle 系统必须在级联事件期间保持功能:

- 独立的价格信息基础设施

- 可同时处理数百万次查询

- 负载下优雅降级

2020 年 10 月 Harvest Finance 的基础设施崩溃后,系统容量在压力下的重要性显而易见。清算级联会导致负载呈指数级增长。您的基础设施不仅要处理第一次清算,还要处理当做市商无法跟上、用户恐慌时发生的第 1000 次同时清算。

4. 透明但不脆弱

从公告发布到正式实施,短短八天的时间,就造成了一个已知的攻击向量。更好的方法:

- 公告发布后立即实施变更

- 使用没有固定日期的滚动更新

- 无需预览期即可维护审计线索

这是一个新的教训,尽管它符合博弈论的逻辑:永远不要提前宣布可利用的变更。2025 年 10 月的攻击者有八天的时间来计划、定位和准备。他们确切地知道漏洞窗口何时会打开。

学术视角:预言机攻击定理

从理论角度来看,五年的经验证据证明:

定理:在任何杠杆系统中:

- Oracle 价格主要取决于可操纵的现货市场

- 清算触发因素是确定性的

- 基础设施有容量限制

那么:操作成本<通过级联可提取的价值

经过反复实证验证证明:

- bZx(2020 年 2 月):借入 1000 万美元,提取 35 万美元。通过 Uniswap 进行预言机操作。

- 收获(2020 年 10 月):5000 万美元闪电贷款、2400 万美元被盗 + 引发 5.7 亿美元银行挤兑。

- Compound(2020 年 11 月):10 万美元订单簿操纵,8900 万美元清算。

- Mango(2022 年 10 月):初始资本 500 万美元,提取 1.17 亿美元。

- 2025 年 10 月:现货抛售 6000 万美元,销毁 193 亿美元。

其发展过程显而易见:随着系统规模线性增长,损害呈指数级增长。操纵成本保持相对恒定(由可操纵场所的流动性决定),但可提取价值会随着系统总杠杆率的增长而增长。

2025年10月提供了前所未有的规模的实证验证。该定理成立。

系统性影响:尚未汲取的教训

这不仅仅是一个平台的失败——它暴露了整个行业的漏洞,尽管经过了五年昂贵的教育,这些漏洞仍然存在:

1. 过度依赖现货价格

尽管自 2020 年以来的每次重大攻击都利用了这一漏洞,但大多数平台仍然采用以现货为主的预言机设计。业内人士都知道现货价格容易被操纵。业内人士也知道时间加权平均价格 (TWAP) 和多源预言机能够提供更好的保护。然而,这些预言机的实施仍未完成。

为什么?速度和灵敏度本来就是功能,直到它们变成漏洞。实时价格更新感觉更准确——直到有人操纵它们。

2. 集中度风险

主流交易所会造成单点故障。bZx 依赖 Uniswap、Compound 依赖 Coinbase,以及 2025 年 10 月平台依赖自身订单簿时,都是如此。交易所变了,漏洞却没变。

当一家交易所拥有交易量优势时,将其作为主要的预言机来源似乎是合理的。但价格信息流的集中度风险与任何系统中的集中度风险一样:除非有人利用它,否则它不会有问题。

3. 基础设施假设

为正常市场设计的系统在压力之下会灾难性地失效。Harvest Finance 在 2020 年证明了这一点。2025 年 10 月的事件证明,我们仍然在为正常情况进行设计,并希望压力永远不会发生。

希望不是一种策略。

4.透明度悖论

宣布改进措施会创造攻击窗口。预言机改进措施从宣布到实施的八天间隔,为经验丰富的攻击者提供了路线图和时间表。他们确切地知道何时发动攻击以及利用哪些漏洞。

这是老问题的新故障模式。之前的预言机攻击利用了现有的漏洞。2025 年 10 月的攻击利用了预言机方法之间的转换——这一漏洞之所以存在,是因为改进措施在实施之前就已经公布。

前进的道路:这次真正学习

立即改进

1. 混合预言机设计将多个价格来源与实际有效的健全性检查相结合:

- CEX 价格(按交易量加权)

- DEX 价格(仅来自高流动性池)

- 链上储备证明

- 跨交易所偏差限制

每个数据源都应该独立。如果操作一个数据源会影响另一个数据源,则不存在冗余。

2. 动态加权根据市场情况调整预言机敏感度:

- 正常波动:标准权重

- 波动性高:增加TWAP窗口,降低现货影响

- 极端举措:暂停清算,进行调查后再采取行动

Compound 攻击表明,有时一家交易所的“正确”价格对整个市场而言是错误的。你的预言机应该足够智能,能够识别这一点。

3. 熔断机制:在价格剧烈波动时暂停清算——并非为了阻止合法的去杠杆,而是为了区分操纵和市场现实:

- 如果价格在几分钟内跨场馆趋于一致:很可能是真实的

- 如果价格仍然局限于一个地点:可能存在操纵

- 如果基础设施超载:暂停直至容量恢复

目标并非阻止所有清算,而是防止因操纵价格而引发的连锁清算。

4. 基础设施扩展设计为正常容量的 100 倍,因为这是级联产生的:

- 独立的价格信息基础设施

- 独立清算引擎

- 单个地址的速率限制

- 优雅降级协议

如果您的系统在级联期间无法处理负载,它将放大级联。这是设计要求,而不是优化。

长期解决方案

1. 去中心化预言机网络转向成熟的预言机解决方案,例如 Chainlink、Pyth 或 UMA,这些解决方案可以跨数据源聚合数据,并内置防操纵功能。这些方案并非完美无缺,但总比每 18 个月就会被利用一次的、依赖于现货的预言机要好。

bZx 在 2020 年遭受攻击后集成了 Chainlink。他们不再受到通过预言机操纵的攻击。这并非巧合。

2. 储备证明集成:对于包装资产和稳定币,应在链上验证抵押品价值。USDe 的定价应基于可验证的储备,而非订单簿动态。该技术已存在,但实施尚有滞后。

3. 逐步清算通过分阶段清算防止连锁放大:

- 第一个门槛:警告和增加抵押品的时间

- 第二个门槛:部分清算(25%)

- 第三个门槛:更大规模的清算(50%)

- 最终门槛:彻底清算

这让用户有时间做出反应,并减少大规模同时清算对系统造成的冲击。

4. 实时审计监控 Oracle 操纵行为:

- 跨交易所价格偏差

- 低流动性货币对交易量异常

- 在预言机更新之前仓位规模快速增加

- 针对已知攻击特征的模式匹配

2025年10月的攻击事件可能已经发出了警告信号。有人在凌晨5:43抛售了6000万美元的USDe,应该会触发警报。如果你的监控没有发现,说明你的监控不够充分。

结论:190亿美元的提醒

10月10日至11日的清算连锁反应并非由过度杠杆或市场恐慌造成,而是预言机的大规模设计缺陷。由于价格信息系统无法区分操纵和合法的价格发现,原本6000万美元的市场行为被放大为190亿美元的损失。

但这并不是一种新的故障模式。它与 2020 年 2 月摧毁 bZx、2020 年 10 月摧毁 Harvest、2020 年 11 月摧毁 Compound 以及 2022 年 10 月摧毁 Mango 的故障模式相同。

业界已经五次经历过这样的教训,而且代价越来越大:

- 2020 年:学习个别协议并实施修复

- 2022年:监管机构吸取教训,开始执法

- 2025年:整个市场学习,支付193亿美元的学费

现在唯一的问题是我们是否最终记住了这个教训。

每个处理杠杆头寸的平台现在都必须问:

- 我们的预言机在 2020 年至 2022 年期间是否能够抵御已知的攻击媒介?

- 我们的基础设施能否处理我们已经目睹的级联场景?

- 我们是否适当地平衡了敏感性和稳定性?

- 我们是否正在重复让整个行业损失数亿美元的错误?

因为正如五年的历史所证明的那样,预言机操纵并不是一个假设的风险或边缘案例——而是一种有记录的、重复的、有利可图的攻击策略,并且可以随着市场规模的扩大而扩大。

2025年10月的事件表明,如果机构层面不吸取这些教训,后果将不堪设想。这次攻击既不复杂,也不新颖。它只不过是利用已知的漏洞窗口,针对一个更大的系统,使用了同样的伎俩。

预言机是基础。一旦它崩塌,其上的一切都会崩塌。我们从2020年2月就明白了这一点。我们花费了数十亿美元来反复学习它。唯一的问题是,2025年10月的代价是否足以让我们最终根据已知的事实采取行动。

在现代互联市场中,预言机的设计不仅仅关乎数据馈送,更关乎系统稳定性。一旦出错,6000万美元就可能毁掉190亿美元。

反复犯错,你就不会从历史中吸取教训。重复犯错只会让你付出更大的代价。

分析基于公开市场数据、平台声明以及五年来的预言机操纵案例研究。详情请阅读免责声明。