據日本經濟新聞報導,日本警察廳逮捕了 26 歲的小林雄太(Yuta Kobayashi),小林雄太是一個網路犯罪集團的首領。比較特別的是小林雄太透過門羅幣 (Monero) 洗了一億日圓贓款,門羅幣是一種隱私幣,算是比較進階的區塊鏈洗錢手法。今年,台灣 23 歲外交替代役男林睿庠也因為經營販毒網站,透過門羅幣 (Monero) 洗錢,在美國被捕。本文將講解門羅幣原理以及其他常見洗錢手段。

(聲明:筆者僅透過技術的角度介紹及分析各種手法,洗錢為犯罪行為)

(23 歲台外交替代役男紐約遭逮,涉嫌營運暗網毒品市場、獲利逾百萬美元)

Table of Contents

破億日元詐騙案,主嫌年僅 26 歲

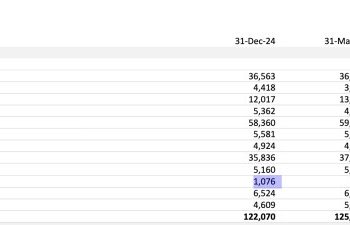

據了解犯罪嫌疑人小林雄太涉嫌於 2021 年 6 至 7 月在跳蚤市場網站 Mercari 上架虛構產品,使用他人信用卡偽造交易紀錄共計 42 次,並涉嫌詐騙運營公司共計 2,751,561 日元。

小林的犯罪集團涉嫌在 2021 年 6 月至 2022 年 1 月期間使用他人名下的卡片進行了總計約 900 筆詐欺交易。被濫用的信用卡資訊很可能是透過偽造網站或偽造電子郵件竊取的。

四大技術打造匿名化的區塊鏈,門羅幣淪為犯罪工具

而作為小林雄太一夥人的洗錢管道,隱私幣門羅幣 (Monero) 在這起事件裡成了亮點。根據 CoinMarketCap 數據,目前 XMR 市值約 28 億美元,目前僅上線 HTX丶Gateio丶MEXC 等交易所。可能會有人疑問,為何這個市值第三十名的幣種,沒有上線任何一線交易所?其實都是為了配合監管,所以包括幣安等主流交易所都下架 XMR 代幣了。

Monero 主要透過四種設計來達成匿名丶防追蹤的特性。筆者想再次強調,Monero 原生設計是為了隱私而生的,絕大多數的工具本身是中性的。是好是壞端看使用者如何操作。就如同刀子能讓醫生救人,也能被用來傷害人。

1. 環型簽名(Ring Signatures)

環型簽名技術主要是用來隱藏交易,將同個時間點的交易都放在同個區塊,這些交易組合成一個環,再分發給個別地址。

概念上可以想像成:A 要給 C 100 元丶B 要給 D 150 元,一般區塊鏈會執行 A to C丶B toD 這兩筆交易。但在門羅鏈上 A 把 100 元放進「環」裡,B 把 150 元放進「環」裡。再個別分發給 C丶D。這樣外界無法確定哪一筆交易輸入是真正的發送方,因為所有輸入看起來都一樣。

2. 隱形地址(Stealth Addresses)

門羅幣可以使用隱形地址來保護接收方的隱私。每次有人發送門羅幣時,系統會為接收方生成一個唯一的、一次性的地址,稱為隱形地址。這個地址和接收方的公開地址不同,因此,即使有區塊鏈瀏覽器也無法知道誰是實際的接收者。

3. 機密交易 (RingCT)

機密交易技術確保交易金額是隱藏的。傳統的加密貨幣交易會顯示轉移了多少資產,而門羅幣透過 RingCT 隱藏訊息。每筆交易的金額會通過加密技術來混淆,僅參與交易的雙方才能知道具體的金額。

4. 防跟蹤技術(Dandelion++)

門羅幣還採用了 Dandelion++ 協議,用來防止網路層級的追蹤。當用戶發送交易時,交易首先經過數個隨機節點進行混淆,然後再進入區塊鏈網絡。這樣即便監控網路,也無法輕易確定是哪個 IP 位置最初發起了這筆交易。

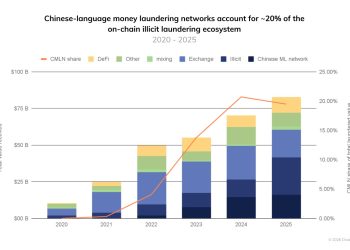

混幣器丶跨鏈有跡可循,門羅幣仍是執法機關最難以克服的關卡

Monero 向來是 FBI 等執法機關最頭痛的地方,因此這次警方能透過分析門羅幣來抓到嫌犯,其實是非常令人震驚的事。接著我們會再聊聊其他製造金流斷點的手法。

首先是最常見的經手多個空白錢包以增加查緝難度,最陽春的詐騙集團通常會用許多空白錢包經手金流,以增加查緝難度。但通常這個層級的詐騙集團最終還是會歸集,然後直接進到交易所。推薦使用 Metasleuth 等網站搭配區塊鏈瀏覽器,可以增加許多金流查緝效率。

最後則是很多人提到的跨鏈丶混幣器。但這兩者都出現一個共同的問題,通常來說會有很明顯的一進一出交易紀錄。只要抓到接近的時間有兩筆交易金額相似的交易就能繼續下去。鏈新聞提醒,我們不會主動私訊讀者。若遇到加密貨幣詐騙,第一步是先保持冷靜,若能順利追緝金流,記得保存證據向警方報案。若金流有進到大型交易所,請及時通報客服,並提供報案資訊。(補充:Arkham 等地址去匿名化平台能協助檢視金流是否流入交易所錢包。)